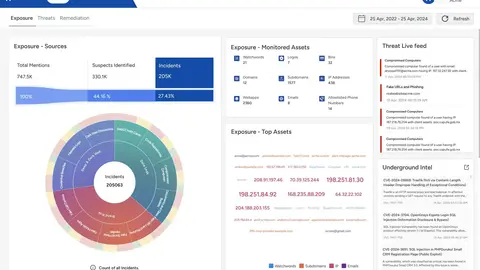

1. Descubrimiento y alcance del ataque

Investigadores de Eye Security detectaron el 18 de julio una cadena de explotación que permite acceso no autenticado, instalación de web shells y robo de claves criptográficas—habilitando persistencia incluso tras aplicar parches básicos. Se han identificado al menos 85 servidores vulnerados, correspondientes a 54 organizaciones —entre ellas entidades públicas de EE. UU., universidades, energía, telecomunicaciones y entidades gubernamentales europeas .

2. Naturaleza técnica de la vulnerabilidad

La brecha se basa en la deserialización de datos no confiables, que permite ejecución remota de código, robo de MachineKey y manipulación del parámetro __VIEWSTATE en sistemas locales de SharePoint . Este ataque, apodado “ToolShell”, encadena CVE‑2025‑49706/49704 y su variante CVE‑2025‑53770.

3. Afectación global

Miles de servidores locales siguen expuestos. Entre las víctimas confirmadas hay agencias federales y estatales de EE. UU., una universidad brasileña, una compañía energética en California, y varias entidades gubernamentales en Europa y Asia .

4. Respuesta de Microsoft y agencias

Microsoft lanzó parches para SharePoint Server 2019 y Subscription Edition, y trabaja en la versión 2016 . La CISA incluyó el CVE‑2025‑53770 en su catálogo Known Exploited Vulnerabilities, instruyendo su mitigación inmediata o el desconectar servidores.

5. Riesgos persistentes y remediación

Aunque se instalen parches, si no se rotan las claves criptográficas robadas, los atacantes pueden volver a acceder. Las recomendaciones incluyen habilitar AMSI y Defender AV, desconectar servidores afectados y rotar MachineKey más reiniciar IIS. MS no emite solo el parche, sino también guías técnicas para detección e incidencias futuras.